Menirukan

Keterangan

Repo ini berisi alat-alat yang dikembangkan saat menulis posting blog berikut https://sensepost.com/blog/2022/abusing-windows-tokens-to-compromise-active-active-directory-without-touching-lsass/. Posting blog berisi semua informasi perlu untuk memahami bagaimana mekanisme internal manipulasi token bekerja dan bagaimana kita dapat menggunakannya untuk keuntungan kita.

Isi

Repo ini berisi empat alat:

- Biner mandiri (menyamar/) yang dapat Anda gunakan untuk memanipulasi token pada komputer Windows dari jarak jauh (psexec/wmiexec) atau secara interaktif

- Modul Python CrackMapexec (Implersonate.py) dengan biner yang tertanam

- Binary CrackMapexec Tertanam (CME_MODULE/) yang sama dengan Binary.exe Binary tanpa printf

- Kode List_tokens.c C ++ yang disajikan pada posting blog

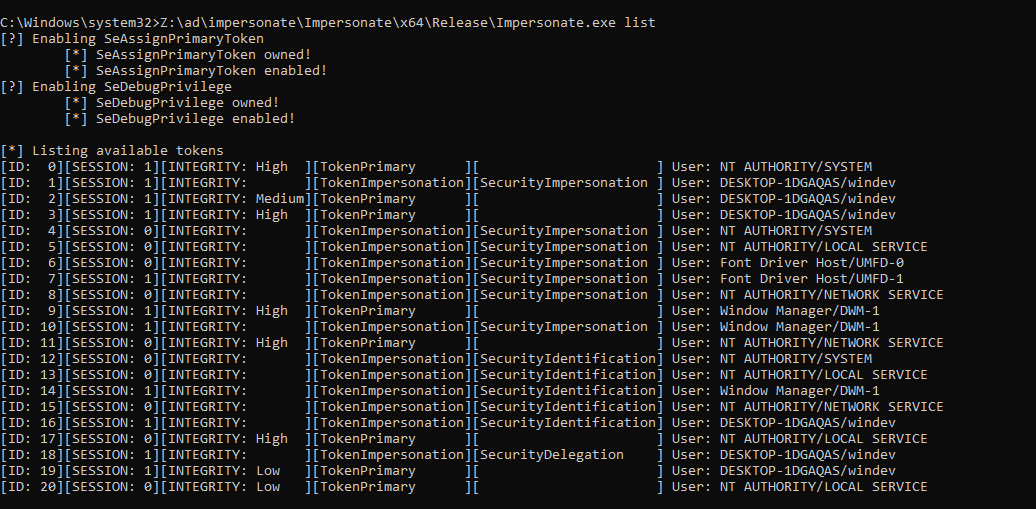

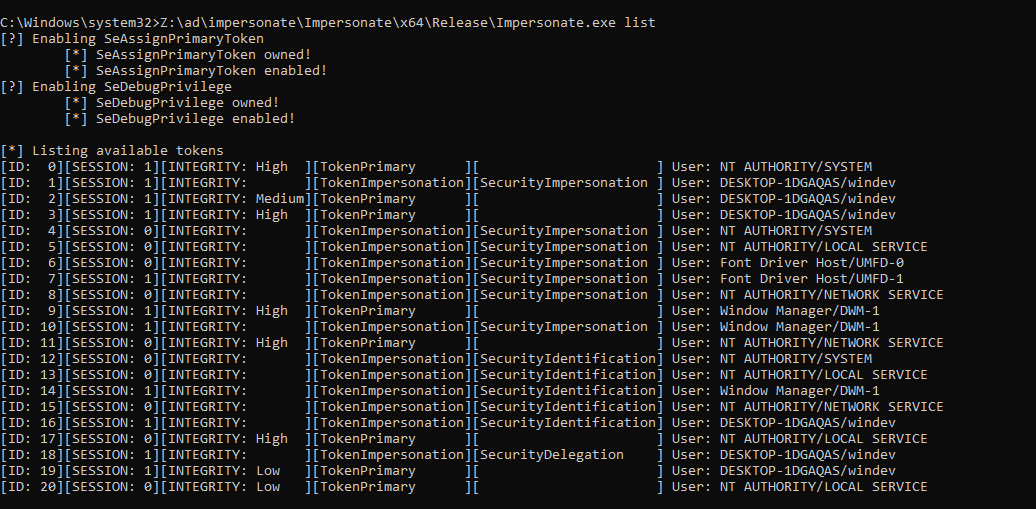

Menyamar sebagai penggunaan.exe

Alat Implersonate.exe berisi tiga modul:

- Daftar Peniruan: Yang Akan Daftar Token Tersedia

- Menyamar sebagai exec: yang akan memungkinkan Anda menjalankan perintah menyamar sebagai pengguna

- Menyamar sebagai AddUser: yang akan memungkinkan Anda meningkatkan hak istimewa ke Admin Domain

Instruksi Kompilasi

Untuk mengkompilasi proyek, Anda harus mengganti opsi perpustakaan runtime ke Multi-Threaded Debug (/MTD) di Project Properties.