CVE 二進位工具是一款免費的開源工具,可協助您使用來自國家漏洞資料庫(NVD) 常見漏洞和暴露(CVE) 清單的資料以及來自Redhat、開源的已知漏洞資料來查找軟體中的已知漏洞。

CVE 二進位工具使用 NVD API,但未經 NVD 認可或認證。

該工具有兩種主要操作模式:

二進位掃描器可協助您確定哪些軟體套件可能已包含在軟體中。有367個跳棋。 我們最初的重點是常見的、易受攻擊的開源元件,例如 openssl、libpng、libxml2 和 expat。

用於掃描各種格式的已知元件清單的工具,包括 .csv、多個 Linux 發行套件清單、特定語言的套件掃描器和多個軟體物料清單 (SBOM) 格式。

它旨在用作持續整合系統的一部分,以實現定期漏洞掃描,並為您的供應鏈中的已知問題提供早期預警。 它還可用於自動偵測元件並建立 SBOM。

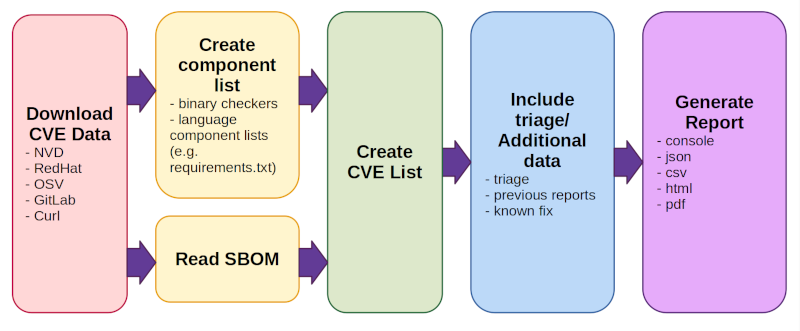

CVE 二進位工具運行時會做什麼:

下載 CVE 資料(來自 NVD、Redhat、OSV、Gitlab 和 Curl)。

預設情況下,這種情況每天發生一次,而不是每次執行掃描時發生。

首次運行時,下載所有資料可能需要一些時間。

建立/讀取組件清單。有兩種操作模式:

使用二進位檢查器和語言元件清單(例如python的requirements.txt)的組合來建立元件清單(包括版本)。

讀取 SBOM(使用標準化軟體物料清單格式的現有元件清單。)

建立 CVE 列表

這會尋找從現有物料清單中找到或讀取的所有元件,並報告與其相關的任何已知問題

包括分類/附加數據

有多種選項可用於添加分類/註釋、先前報告中的資訊以追蹤漏洞隨時間的變化或已知的修復數據

產生一種或多種格式的報告(控制台、json、csv、html、pdf)

有關更多詳細信息,請參閱我們的文件或本快速入門指南

CVE 二進位工具快速入門/自述文件

二進位檢查器列表

特定於語言的檢查器

支援的存檔格式

使用二進位掃描器尋找已知漏洞

掃描 SBOM 檔案中的已知漏洞

生成 SBOM

生成VEX

對漏洞進行分類

離線使用該工具

在 GitHub Actions 中使用 CVE 二進位工具

安裝CVE二進位工具

最受歡迎的使用選項

輸出選項

配置

自動偵測元件

附加要求

限制

回饋與貢獻

安全問題

完整選項列表

可以使用 pip 安裝 CVE 二進位工具:

pip 安裝 cve-bin-tool

如果您想嘗試 cve-bin-tool github 上的最新程式碼或進行開發,您也可以pip install --user -e .從目錄安裝本機副本。 貢獻者文件更詳細地介紹如何設定本地開發。

Pip 將為您安裝 python 要求,但對於某些類型的提取,我們使用系統庫。如果您在提取檔案時遇到困難,您可能需要查看我們針對 Linux 和 Windows 的附加要求清單。

首次使用時(預設為每天一次)該工具將從一組已知漏洞資料來源下載漏洞資料。 由於 NVD 的可靠性問題,從版本 3.3 開始,我們將預設使用我們自己的 NVD 映像(位於 https://cveb.in/),而不是直接聯絡 NVD。 如果您希望直接從 NVD 伺服器取得數據,則必須提供您自己的 NVD_API_KEY 才能使用其 API。

如果您使用的 3.3 之前的版本不使用我們的鏡像,請使用如上所述的 NVD_API_KEY。

若要對目錄或檔案執行二進位掃描程式:

cve-bin-tool <目錄/檔案>

注意:此選項還將使用任何特定於語言的檢查器來查找元件中的已知漏洞。

預設情況下,該工具假設您正在嘗試掃描整個目錄,但如果您為其提供列出依賴項的單一 .csv 或 .json 文件,它會將其視為物料清單。 您也可以使用--input-file選項直接指定物料清單文件,或依照下列說明掃描 SBOM。

若要掃描軟體物料清單檔案 (SBOM):

cve-bin-tool --sbom <sbom_檔案類型> --sbom-file <sbom_檔名>

有效的 SBOM 類型為 SPDX、CycloneDX 和 SWID。掃描 SBOM 檔案中的產品名稱不區分大小寫。

SBOM 掃描操作指南提供了其他 SBOM 掃描範例。

除了掃描 SBOM 之外,CVE 二進位工具還可用於透過掃描產生 SBOM,如下所示:

cve-bin-tool --sbom-type <sbom_type> --sbom-format <sbom-format> --sbom-output <sbom_filename> <其他需要的掃描選項>

有效的 SBOM 類型為 SPDX 和 CycloneDX。

產生的 SBOM 將包括產品名稱、版本和供應商(如果有)。未提供許可證資訊。

SBOM 產生操作指南提供了其他 SBOM 生成範例。

除了掃描 VEX 之外,CVE 二進位工具還可用於透過掃描產生 VEX,如下所示:

cve-bin-tool --vex-type <vex_type> --vex-output <vex_filename> <其他需要的掃描選項>

有效的 VEX 類型包括 CSAF、CycloneDX 和 OpenVEX。

VEX 產生操作指南提供了其他 VEX 生成範例。

--vex-file選項可用於在掃描目錄時添加額外的分類數據,例如備註、註釋等,以便輸出將反映此分類數據,並且您可以節省重新分類的時間(用法: cve-bin-tool --vex-file test.json /path/to/scan )。支援的格式是 CycloneDX、CSAF 和 OpenVEX VEX 格式,可以使用--vex-output選項產生。

典型用法:

使用cve-bin-tool /path/to/scan --vex-output triage.json產生分類文件

使用您喜歡的文字編輯器編輯 triage.json 以提供有關列出的漏洞的分類資訊。

使用此分類檔案進行將來的掃描,如下所示: cve-bin-tool /path/to/scan --vex-file triage.json

如需更好的使用指南,請參閱此連結。

應該可以在 cve-bin-tool 的不同運行之間或與支援 CycloneDX VEX、OpenVEX 和 CSAF 格式的其他工具共享分類資料。 這對於掃描相關產品或容器的團隊、出於合規性原因需要使用多種工具的團隊、擁有提供漏洞分類指導的中央安全策略組的公司等特別有用。

執行掃描時指定--offline選項可確保 cve-bin-tool 不會嘗試下載最新的資料庫檔案或檢查該工具的較新版本。

請注意,您需要先取得漏洞資料的副本,然後該工具才能在離線模式下運作。離線操作指南包含有關如何設定資料庫的更多資訊。

如果您想將 cve-bin-tool 集成為 github Action pipeline 的一部分,可以使用 cve-bin-tool 的官方 GitHub Action。在這裡查找更多詳細資訊。 GitHub Action 提供有關安全性選項卡的報告,該選項卡可供開源專案以及付費存取的 GitHub 客戶使用。

如果您想直接使用該工具,我們還提供了一個範例 GitHub 操作。 對於想要將報告儲存在證物櫃中或無權存取 GitHub 安全性標籤的團隊來說,這可能是個不錯的選擇。

CVE 二進位工具預設提供基於控制台的輸出。如果您希望提供其他格式,可以使用--format在命令列上指定該格式和檔案名稱。有效格式為 CSV、JSON、JSON2、console、HTML 和 PDF。可以使用--output-file標誌指定輸出檔名。

您也可以使用逗號(',')作為分隔符號來指定多種輸出格式:

cve-bin-tool 檔案 -f csv,json,json2,html -o 報告

注意:逗號 (',') 和輸出格式之間不得使用空格。

透過指定--vex-output以及使用--vex-type命令列選項定義的類型,也可以以漏洞利用交換 (VEX) 格式報告報告的漏洞。然後,生成的 VEX 檔案可以用作--vex-file來支援分類過程。

如果您希望使用 PDF 支持,則需要單獨安裝reportlab庫。

如果您打算在安裝 cve-bin-tool 時使用 PDF 支持,則可以指定它,並且報告實驗室將作為 cve-bin-tool 安裝的一部分進行安裝:

pip 安裝 cve-bin-tool[PDF]

如果您已經安裝了 cve-bin-tool,則可以使用 pip 新增 reportlab:

pip install --升級reportlab

請注意,reportlab 已從預設的 cve-bin-tool 安裝中刪除,因為它具有與其關聯的已知 CVE (CVE-2020-28463)。 cve-bin-tool 程式碼使用建議的緩解措施來限制新增至 PDF 的資源,以及額外的輸入驗證。這是一個有點奇怪的 CVE,因為它描述了 PDF 的核心功能:外部項目(例如圖像)可以嵌入其中,因此任何查看 PDF 的人都可以加載外部圖像(類似於查看網頁如何觸發外部負載)。對此沒有固有的“修復”,只有緩解措施,庫的用戶必須確保在生成 PDF 時僅將預期的項目添加到 PDF 中。

由於使用者可能不希望安裝的軟體具有與其關聯的開放的、不可修復的 CVE,因此我們選擇僅向自行安裝該程式庫的使用者提供 PDF 支援。安裝庫後,PDF 報告選項將起作用。

您可以使用--config選項為該工具提供設定檔。您仍然可以使用命令列參數覆寫設定檔中指定的選項。請參閱 test/config 中的範例設定檔

CVE 二進位工具嘗試使用二進位檢查器、支援的語言元件清單和檔案擷取方法自動偵測元件。 下面列出了支援的自動偵測工具。

以下檢查器可用於尋找二進位檔案中的元件:

| 可用的跳棋 | ||||||

|---|---|---|---|---|---|---|

| 帳戶服務 | 酸 | apache_http_伺服器 | apcupsd | 阿帕莫爾 | asn1c | 阿辛普 |

| 星號 | FTP協定 | 阿瓦希 | 阿克塞爾 | 巴什 | 綁定 | 二進位工具 |

| 鳥 | 野牛 | 藍色 | 博因克 | 牡丹 | 兄弟 | 氣泡膜 |

| 忙碌盒 | bwm_ng | 壓縮包2 | c_戰神 | 卡普恩原型 | 頭孢 | 棋 |

| 慢性的 | 果子狸網 | 克拉馬夫 | 收集的 | 公共壓縮 | 康曼 | 核心工具 |

| CPIO | 親信 | 密碼設定 | 杯子 | 捲曲 | 履歷 | 暗httpd |

| 達夫1d | 達夫檔案系統2 | 總線 | Debian實用程式 | dhclient | DHCPCD | dhcpd |

| dlt_守護程式 | dmide程式碼 | 網域解析 | 泊塢窗 | 多莫蒂茨 | 多斯夫工具 | 點網 |

| 鴿舍 | 強力氧 | 包裝袋 | 掉落熊 | e2fsprogs | 編輯 | 埃爾夫蒂爾斯 |

| emacs | 銘刻 | exfatprogs | 進出口銀行 | exiv2 | f2fs_工具 | 法德2 |

| 快速 | ffmpeg | 文件 | 火狐瀏覽器 | 弗拉克 | 流體合成器 | 自由半徑 |

| 自由RDP | 芙烈比迪 | FRR | 呆呆地 | 海灣合作委員會 | 葛達 | 資料庫 |

| gdk_pixbuf | 鬼腳本 | 跛子 | git | 油嘴滑舌 | glibc | 良好生產規範 |

| 侏儒外殼 | 格努普格 | 格努特斯 | 去 | GPME | 全球定位系統 | 圖形魔法 |

| grep | GRUB2 | 串流媒體 | 組網 | 重力加速度 | 壓縮包 | 哈代理 |

| 哈夫巴茲 | 哈塞爾 | HDF5 | 海姆達爾 | 主機 | 洪斯佩爾 | 哈沃洛克 |

| i2pd | 冰播 | 重症監護室 | iperf3 | ipmitool工具 | ipsec_工具 | iptables |

| 伊爾西 | iucode_工具 | 國際婦女節 | 插孔2 | 傑克森資料綁定 | 兩面神 | 碧玉 |

| 傑頭 | 傑克 | json_c | 知識庫 | 保持活動狀態 | kerberos | kexec工具 |

| 科迪 | 庫伯內特斯 | 域名系統 | 遠端傳輸協定 | 自由檔案庫 | 利巴斯 | 庫文件庫 |

| 庫庫 | 混淆庫 | 庫捲曲 | 庫資料庫 | libde265 | 自由 | 自由事件 |

| libexpat | 庫加密 | 庫檔案 | libgit2 | 利布海夫 | 自由的 | 利比丁2 |

| 庫輸入 | 庫檔案 | libjpeg_turbo | 庫庫 | 利布拉斯 | 利布馬特羅斯卡 | libmemcached |

| libmicrohttpd | libmodbus | 庫 | libopenmpt | libpcap | 利布勞 | 庫檔案 |

| 庫同步 | 庫取樣率 | libseccomp | 庫檔案 | 解算器 | 庫湯 | libsrtp |

| libssh | libssh2 | libtasn1 | 庫 | libtomcrypt | libupnp | 利布夫 |

| libvips | 庫虛擬機 | libvnc伺服器 | 利沃比斯 | 庫vpx | 庫檔案 | 利比亞 |

| 輕量級 | linux_kernel | linuxptp | 低密度脂蛋白 | 對數旋轉 | 壓縮包 | 盧阿 |

| 盧吉特 | 長沙 | 山貓 | lz4 | 信箱 | 瑪麗亞資料庫 | 姆貝德斯 |

| 米達德姆 | 記憶體快取 | 微型蟒蛇 | 礦井測試 | 迷你httpd | 小型計算機 | 迷你迪納 |

| 小型NPC | 小型UPNPD | 莫比 | 模組安全 | 監控 | 蚊子 | 運動 |

| mp4v2 | 英哩/加侖123 | 多用途車 | 郵件傳輸協定 | 捷運 | 多普夫夫 | 雜種狗 |

| mysql | 奈 | 納斯姆 | NBD | 恩詛咒 | 氖 | 內蘇斯 |

| 網路談話 | 網路數據 | netkit_ftp | 網路PBM | 蕁麻 | nghttp2 | nginx |

| 恩吉爾德 | 地圖 | 節點 | ntfs_3g | 網路傳輸協定 | 網路安全協定 | 開放式iSCSI |

| 開啟虛擬機器工具 | 開放式檔案系統 | 開放式電腦視覺 | 開啟jpeg | 開放式LDAP | 開放式計算機 | 打開ssh |

| 開放式SSL | 開放斯旺 | 開放VPN | p7zip | 潘戈 | 修補 | 聚合酶連鎖反應 |

| PCRE2 | pcsc_lite | 珀爾 | php | 皮科康 | 豬豬 | 像素人 |

| PNG | 極地ssl_fedora | 波普勒 | PostgreSQL | 點對點 | 私有氧基 | procps_ng |

| 專業軟體 | 協定緩衝區_c | 聚苯乙烯 | 純ftpd | 油灰 | Python | 蓋姆 |

| qpdf | qt | 斑驢 | 雷達雷2 | 拉夫德 | 猛禽 | 勞克 |

| 桌面 | 閱讀線 | 轉速 | 同步 | 系統日誌 | rtl_433 | rtmp轉儲 |

| 朗克 | 鏽 | 森巴舞 | 理智的後端 | sdl | 海馬 | Shadowsocks_libev |

| 快照 | sngrep | 噴鼻息 | 索卡特 | 索菲亞_sip | 斯佩克斯 | 香料 |

| sqlite | 南瓜檔案系統 | 烏賊 | sslh | 星辰 | 強天鵝 | 隧道 |

| 顛覆 | 須藤 | 蘇利卡塔 | 仙女 | 系統日誌 | 系統狀態 | 系統 |

| 焦油 | tcp轉儲 | tc預播放 | 術語 | 超正方體 | 節約 | thttpd |

| 雷鳥 | 時間刻度資料庫 | 小代理 | 托爾 | tpm2_tss | 追蹤路由 | 傳染 |

| 褲子 | 蒂德 | 兩個伺服器 | u_boot | 尤迪卡 | 不受約束的 | unixodbc |

| UPX | util_linux | 漆 | 維姆 | 虛擬LC | vorbis_工具 | VSFTPD |

| webkitgtk | 獲取 | 線鯊 | 沃爾夫斯勒 | wpa_請求者 | 練習 | XML2 |

| 螢幕保護程式 | 克斯韋蘭 | 亞斯姆 | 札比克斯 | 茲塊 | 澤克 | 茲庫 |

| 鋅 | 桀騁 | 標準 |

所有檢查器都可以在檢查器目錄中找到,以及有關如何新增檢查器的說明。可以透過 GitHub issues 請求對新檢查器的支援。

許多檢查器可用於尋找特定語言包中的易受攻擊的元件。

| 語言 | 支援的文件 |

|---|---|

| 鏢 | pubspec.lock |

| 去 | Go.mod |

| 爪哇 | pom.xml ; JAR、WAR 和 EAR 檔案 |

| JavaScript | package-lock.json , yarn.lock |

| 鏽 | Cargo.lock |

| 紅寶石 | Gemfile.lock |

| 右 | renv.lock |

| 迅速 | Package.resolved |

| Python | requirements.txt , PKG-INFO , METADATA ; .whl 和 .egg 文件 |

| 珀爾 | cpanfile |

有關特定於語言的檢查器的更多資訊可以在 CVE 二進位工具手冊中找到。

自動解壓縮器目前支援以下存檔格式:

| 存檔格式 | 檔案副檔名 |

|---|---|

| 拉鍊 | .zip、.exe、.jar、.msi、.egg、.whl、.war、.ear |

| 焦油 | .tar、.tgz、.tar.gz、.tar.xz、.tar.bz2 |

| 德布 | .deb、.ipk |

| 轉速 | .rpm |

| 計程車 | .計程車 |

| 應用程式 | .apk |

| 澤斯特 | .zst |

| 包裝 | .pkg |

要使用自動提取器,您可能需要以下實用程序,具體取決於您需要提取的支援的存檔格式的類型。

在 Linux 上運行完整的測試套件需要以下實用程式:

file

strings

tar

unzip

rpm2cpio

cpio

ar

cabextract

其中大多數在許多 Linux 系統上預設安裝,但cabextract和rpm2cpio特別可能需要安裝。

在 Windows 系統上,您可能需要:

ar

7z

Expand

pdftotext

Windows 預設安裝Expand ,但可能需要安裝ar和7z 。如果您想執行我們的測試套件或掃描 zstd 壓縮文件,我們建議安裝 7zip 的 7-zip-zstd 分支。我們目前使用7z來擷取jar 、 apk 、 msi 、 exe和rpm檔。要安裝ar您可以從此處安裝 MinGW(其中包含 binutils)並執行下載的 .exe 檔案。

如果您在嘗試從 pip 安裝時遇到有關建置程式庫的錯誤,則可能需要安裝 Windows 建置工具。 Windows 建置工具可從 https://visualstudio.microsoft.com/visual-cpp-build-tools/ 免費取得

如果您在 Windows 上安裝 brotlipy 時遇到錯誤,安裝上面的編譯器應該可以修復它。

執行測試需要pdftotext 。 (cve-bin-tool 的使用者可能不需要它,但開發人員可能需要它。)在 Windows 上安裝它的最佳方法是使用 conda(按一下此處以取得更多說明)。

您可以檢查我們的 CI 配置來查看我們正在明確測試的 python 版本。

此掃描器不會嘗試利用問題或更詳細檢查代碼;它只查找庫簽名和版本號。因此,它無法判斷是否有人已將修復程序向後移植到易受攻擊的版本,並且如果庫或版本資訊被故意混淆,它將無法工作。

該工具旨在在非惡意環境中用作快速運行、易於自動化的檢查,以便開發人員可以了解已編譯到二進位檔案中的存在安全問題的舊程式庫。

該工具不保證報告的任何漏洞確實存在或可利用,也不能保證找到所有存在的漏洞。

使用者可以將分類資訊新增至報告中,以將問題標記為誤報,表示風險已透過配置/使用變更等得到緩解。

分類詳細資訊可以在其他項目中重複使用,例如,Linux 基礎映像上的分類可以套用於使用該映像的多個容器。

有關該工具的更多資訊和分類資訊的用法,請查看此處。

如果您使用二進位掃描器功能,請注意,我們只有有限數量的二進位檢查器(請參閱上表),因此我們只能偵測這些程式庫。始終歡迎新檢查者的貢獻!您也可以使用替代方法來偵測元件(例如,物料清單工具,如 tern),然後使用結果清單作為 cve-bin-tool 的輸入來取得更全面的漏洞清單。

該工具使用漏洞資料庫來檢測當前的漏洞,如果資料庫不經常更新(特別是在離線模式下使用該工具),該工具將無法檢測任何新發現的漏洞。因此,強烈建議保持資料庫更新。

該工具不保證報告所有漏洞,因為該工具只能存取有限數量的公開漏洞資料庫。我們始終歡迎為該工具引入新資料來源的貢獻。

雖然對漏洞資料庫中的資料執行一些驗證檢查,但如果資料不完整或不一致,工具無法斷言資料的品質或修正任何差異。例如,這可能會導致某些漏洞報告的嚴重性被報告為「未知」。

可以透過 GitHub issues 提出錯誤和功能請求。請注意,這些問題不是私人的,因此在提供輸出時要小心,以確保您沒有洩露其他產品中的安全問題。

也歡迎透過 git 請求拉取請求。

新貢獻者應閱讀貢獻者指南才能開始。

已經有為開源專案做出貢獻的經驗的人們可能不需要完整的指南,但仍然應該使用拉取請求清單來讓每個人都變得輕鬆。

CVE 二進位工具貢獻者必須遵守 Python 社群行為準則。如果您對此行為準則有任何疑慮或疑問,請聯絡 Terri。

該工具本身的安全性問題可以透過 https://intel.com/security 報告給英特爾的安全事件回應團隊。

如果在使用此工具的過程中您發現其他人的程式碼有安全問題,請負責任地向相關方揭露。

用法: cve-bin-tool <directory/file to scan>

選項:

-h, --help 顯示此說明訊息並退出

-e 排除, --排除 排除

逗號分隔排除目錄路徑

-V, --version 顯示程式的版本號碼並退出

--停用版本檢查

跳過檢查新版本

--停用驗證檢查

跳過根據架構檢查 xml 文件

--offline 離線模式下操作

--detailed 在 csv 或 json 報告中新增 CVE 描述(對控制台、html 或 pdf 沒有影響)

CVE資料下載:

與資料來源和快取配置相關的參數

-n {api,api2,json,json-mirror,json-nvd}, --nvd {api,api2,json,json-mirror,json-nvd}

選擇從 NVD 取得 CVE 清單的方法

-u {現在,每日,從不,最新},--update {現在,每日,從不,最新}

資料來源和漏洞利用資料庫的更新計畫(預設:每日)

--nvd-api-key NVD_API_KEY

指定 NVD API 金鑰(用於提高 NVD 速率限制)。

設定為“no”以忽略環境中的任何鍵。

-d DISABLE_DATA_SOURCE, --disable-data-source DISABLE_DATA_SOURCE

要停用的以逗號分隔的資料來源清單(CURL、EPSS、GAD、NVD、OSV、PURL2CPE、REDHAT、RSD)(預設值:NONE)

--使用鏡像 USE_MIRROR

使用鏡像更新資料庫

輸入:

要掃描的目錄目錄

-i INPUT_FILE, --輸入檔 INPUT_FILE

提供輸入檔名

-C 配置,--config 配置

提供設定檔

-L PACKAGE_LIST, --package-list PACKAGE_LIST

提供包裹清單

--sbom {spdx,cyclonedx,swid}

指定軟體物料清單的類型 (sbom)(預設值:spdx)

--sbom 檔案 SBOM_FILE

提供 sbom 檔名

--vex-檔案 VEX_FILE

提供漏洞利用交換 (vex) 檔案名稱以進行分類處理

輸出:

-q, --quiet 抑制輸出

-l {調試,訊息,警告,錯誤,嚴重},--log {調試,訊息,警告,錯誤,嚴重}

日誌等級(預設:訊息)

-o OUTPUT_FILE, --輸出檔 OUTPUT_FILE

提供輸出檔名(預設:輸出到標準輸出)

--html-主題 HTML_THEME

為 HTML 報告提供自訂主題目錄

-f {csv,json,json2,console,html,pdf}, --format {csv,json,json2,console,html,pdf}

更新輸出格式(預設:控制台)

使用逗號(',')作為分隔符號指定多種輸出格式

注意:不要在逗號(',')和輸出格式之間使用空格。

--generate-config {yaml,toml,yaml,toml,toml,yaml}

為 cve bin 工具產生 toml 和 yaml 格式的設定檔。

-c CVSS, --cvss CVSS 要報告的最低 CVSS 分數(0 到 10 範圍內的整數)(預設值:0)

-S {低,中,高,嚴重},--嚴重性 {低,中,高,嚴重}

要報告的最低 CVE 嚴重性(預設值:低)

--指標

檢查找到的 cve 中的指標(例如 EPSS)

--epss-百分位數 EPSS_PERCENTILE

要報告的 CVE 的最小 epss 百分位數範圍為 0 到 100。自動啟用 `--metrics`

--epss-機率 EPSS_PROBABILITY

報告 CVE 的最小 EPSS 機率範圍為 0 到 100。自動啟用 `--metrics`

--no-0-cve-report 僅在發現 CVE 時產生報告

-A [-], --可用修復 [-]

列出 Linux 發行版中軟體包的可用修復

-b [-], --backport-fix [-]

列出向後移植的修復程式(如果可從 Linux 發行版取得)

--affected-versions 列出受給定 CVE 影響的產品版本(以方便升級)

--sbom-輸出 SBOM_OUTPUT

提供要產生的軟體物料清單 (sbom) 檔案名

--sbom-類型 {spdx,cyclonedx}

指定要產生的軟體物料清單 (sbom) 的類型(預設值:spdx)

--sbom-format {標籤,json,yaml}

指定要產生的軟體物料清單 (sbom) 的格式(預設:標籤)

向量輸出:

與 Vex 輸出文件相關的參數。

--vex-輸出 VEX_OUTPUT

提供漏洞利用交換(vex)檔名來生成

--vex-type {cyclonedx、csaf、openvex}

指定要產生的漏洞可利用性交換 (vex) 的類型(預設值:cyclonedx)

--product 產品 產品名稱

--release RELEASE 發布版本

--vendor VENDOR 產品的供應商/供應商

-rr REVISION_REASON, --修訂原因 REVISION_REASON

更新 vex 文件的原因應在雙引號中指定

--filter-triage 根據 Vex 檔案中的分類資料過濾 cve

合併報告:

與中間報告和合併報告相關的爭論

-a [附加], --附加 [附加]

將輸出儲存為 json 格式的中間報告

-t TAG, --tag TAG 增加唯一標籤以區分多個中間報告

-m 合併, --merge 合併

用於合併的逗號分隔的中間報告路徑

-F 過濾器, --filter 過濾器

用於過濾中間報告的逗號分隔標記字串

跳棋:

-s 跳過, --skips 跳過

要停用的以逗號分隔的檢查器列表

-r RUNS, --runs RUNS 要啟用的以逗號分隔的檢查器列表

資料庫管理:

--import-json IMPORT_JSON

從按年份切碎的 json 檔案匯入資料庫

--ignore-sig 匯入 json 資料時不驗證 PGP 簽名

--日誌簽名錯誤

當簽章不匹配時,僅記錄錯誤而不是停止(不安全)

--驗證 PGP_PUBKEY_PATH

匯入 json 檔案時驗證 PGP 標誌

--export-json EXPORT_JSON

將資料庫匯出為按年份分割的 json 文件

--pgp-sign PGP_PRIVATE_KEY_PATH

使用 PGP 簽署匯出的 json 文件

--passphrase 密碼

使用 PGP 簽章所需的密碼

--export EXPORT 匯出資料庫檔案名

--import IMPORT 導入資料庫檔案名

漏洞:

--exploits 檢查發現的 cve 中的漏洞

已棄用:

--分類輸入檔 TRIAGE_INPUT_FILE

替換為 --vex-file

-x, --extract 自動解壓縮壓縮文件

--report 即使對應輸出格式沒有 CVE,也會產生報告有關所有這些選項的更多信息,請參閱 CVE 二進位工具使用手冊。